Um novo ransomware para Android foi descoberto recentemente pela companhia de segurança ESET. O vírus funciona por meio de uma versão fake do Flash para sequestrar o sistema operacional e liberar o acesso a ele apenas após o pagamento de uma determinada quantia.

Chamado de DoubleLocker, o exploit criptografa todo o conteúdo do aparelho e, para piorar, altera a senha de bloqueio do dispositivo. Dessa maneira, somente após o pagamento do resgate o usuário do dispositivo consegue ultrapassar a barreira imposta pelos cibercriminosos — a alternativa é, obviamente, formatar o dispositivo e perder todo o conteúdo não sincronizado. E, para piorar o cenário, o DoubleLocker não precisa de um dispositivo rooteado para funcionar.

Infecção e ação

O novo ransomware da praça infecta smartphones e tablets com Android por meio de uma versão fake do Flash Player. Esse arquivo falso é oferecido em alguns sites também infectados, assim, se o usuário baixa e executa o APK em seu Android, abre a brecha para a infecção para todos os demais problemas aqui listados.

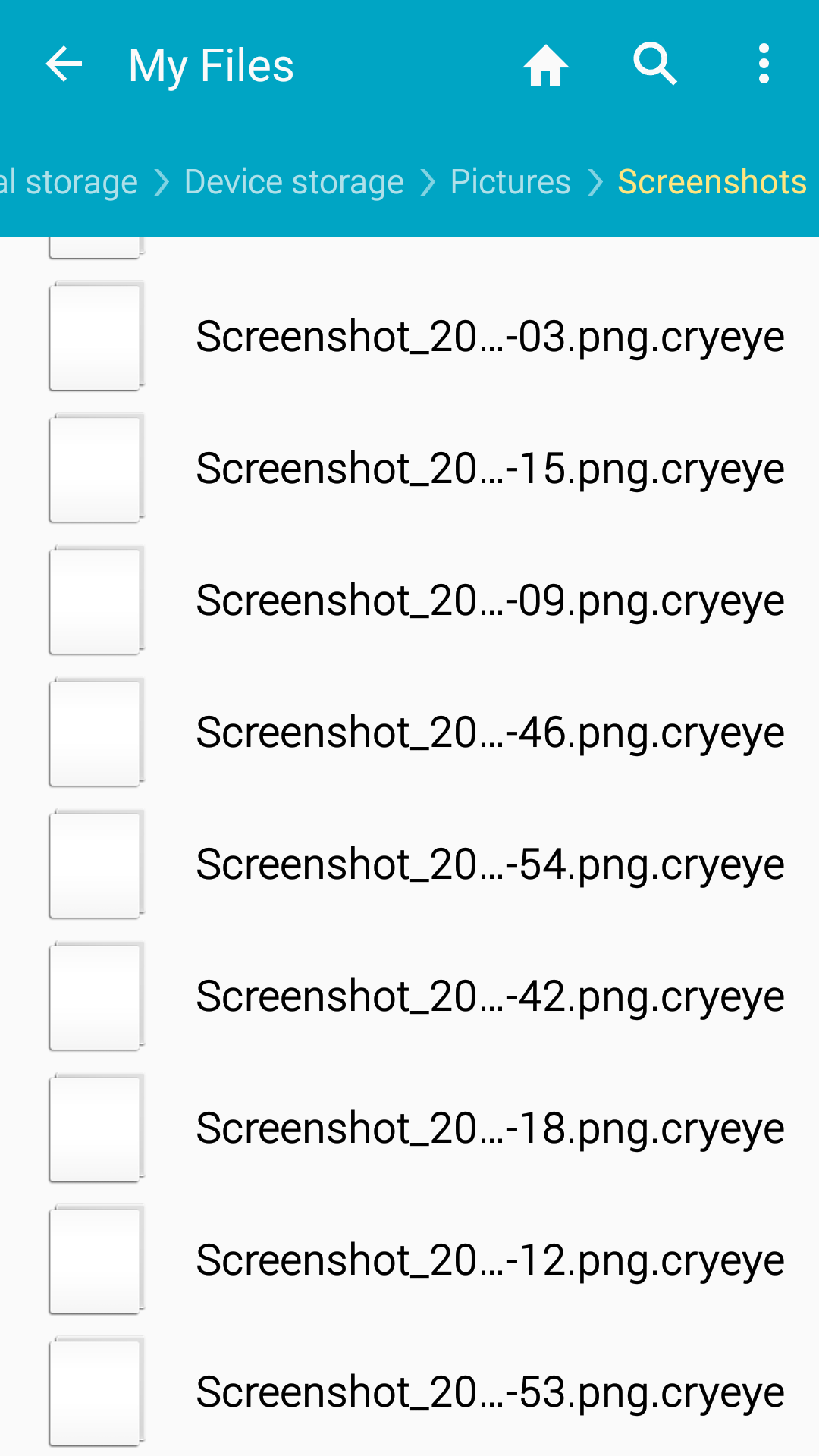

Depois disso, ele se autodefine como o launcher padrão do Android, sendo acionado assim que você aperta o botão para retornar à tela inicial do sistema operacional mobile. Depois disso, ele se autodefine como o launcher padrão do Android, sendo acionado assim que você aperta o botão para retornar à tela inicial do sistema operacional mobile. O passo seguinte é bloquear os seus arquivos, que ganham a extensão CRYEYE.

E outro adendo grave no comportamento do DoubleLocker: ele gera uma nova senha de bloqueio, mas esse dado não é enviado aos hackers, o que facilitaria o reastreamento da informação. Após receber o valor pedido, os cibercriminosos conseguem reiniciar a senha remotamente, agora sim cedendo essa informação para o usuário que poderá retomar o controle do seu smartphone.

Quando o root é uma boa

Uma questão interessante aqui é que, caso o seu dispositivo esteja rooteado, ele tem uma arma a mais para tentar reaver o controle do aparelho sem negociar com os hackers. Isso porque se o dispositivo estiver em modo root e em modo debug antes do bloqueio pelo DoubleLocker, é possível resetar a senha sem restaurar o aparelho por meio da função Android Debug Bridge.

De qualquer maneira, esse não é um processo exatamente intuitivo e deve levar algum tempo até ser concluído. Ao final, depois de ter recuperado todos os seus arquivos mais importantes, o ideal é formatar o smartphone e recomeçar tudo do zero.

Por fim, vale lembrar que o Flash não está mais disponível para download na Play Store desde 2012, portanto, desconfie sempre que alguma página oferecer a instalação deste aplicativo enquanto você navega em seu smartphone Android.

Depois disso, ele se autodefine como o launcher padrão do Android, sendo acionado assim que você aperta o botão para retornar à tela inicial do sistema operacional mobile. O passo seguinte é bloquear os seus arquivos, que ganham a extensão CRYEYE.

Fontes