Durante as quase duas horas em que fiquei frente a frente com Felipe Oliveira, gerente de vendas da Cellebrite para a América Latina, o assunto polêmico só foi posto à mesa uma única vez – e da forma mais discreta possível. Afinal, foram eles que ajudaram o FBI a hackear o iPhone do caso San Bernardino ou não? Eu sabia que o executivo não iria me responder, já que ele estaria quebrando o sigilo de uma investigação federal.

“Tudo o que eu posso dizer é que, se existe uma empresa no mundo capaz de invadir um iPhone e extrair seus dados, essa empresa é a Cellebrite”, me respondeu, enfim. Ali, no pequeno escritório brasileiro da empresa israelense, eu estava sendo apresentado ao sistema de computação forense e perícia digital mais incrível que eu já vi – e minha reação foi um estranho misto de admiração e incredulidade.

Usada por agências de inteligência do mundo inteiro – incluindo a Interpol, a CIA e o próprio FBI –, a solução da Cellebrite é composta por um aparelho capaz de extrair dados de um smartphone e softwares especiais para analisar essas informações sob o ponto de vista investigativo. Recentemente, a Polícia Federal divulgou ter usado tal produto durante a operação Lava Jato, com o intuito de “hackear” celulares de figuras suspeitas.

Abrindo a maleta

O UFED Touch (sigla para Universal Forensics Extraction Device) é um dispositivo pequeno, mais ou menos do tamanho de um tablet de 7 polegadas, mas com um corpo bem mais robusto e resistente. Ele vem dentro de uma maleta estilo James Bond, na qual também estão organizados mais de 150 cabos de marcas e modelos diferentes para conectar o smartphone que será invadido.

“Temos cinco cabos mini USB”, afirma Felipe. “Hoje a Cellebrite atende mais de 18 mil telefones, e precisaremos enviar esse kit para o resto da vida. A polícia ainda apreende vários celulares antigos, e cada conector tem um bootloader próprio”, complementa. Além de conectores, a maleta inclui leitores de cartões de memória e um HD externo para armazenar as informações extraídas de smartphones em operações de campo.

A interface do UFED é bem simples e intuitiva. Após ligar o dispositivo, é preciso selecionar o smartphone analisado navegando por uma biblioteca absurda de marcas e modelos. A solução da Cellebrite é capaz de trabalhar com praticamente qualquer celular já lançado no mercado, inclusive aqueles fabricados por manufaturadoras obscuras. São nomes que até mesmo eu — um jornalista especializado no assunto — desconhecia.

São dois tipos de extração: a lógica e a física. A primeira alcança apenas os dados salvos no gadget, enquanto a segunda vai além e faz uma varredura aprofundada para encontrar arquivos que foram deletados pelo usuário. “A extração lógica pode ser de dez a quinze vezes mais rápida do que a física”, comenta Felipe. “Se o policial tem um aparelho em mãos e não pode ficar com o celular por muito tempo, ele precisa optar pelo método mais rápido. ”

Uma análise minuciosa

Uma vez terminada a extração, é gerado um arquivo que pode ser aberto pelo UFED Physical Analyzer, programa para Windows que faz a leitura e a análise dos dados forenses. Presenciamos o executivo explorando todo o conteúdo de um iPhone 4 equipado com o iOS 7.1.2 que tinha sido usado por um criminoso em um caso real de sequestro.

O usuário é capaz de encontrar rapidamente mensagens incriminatórias e conteúdos suspeitos

É possível ter acesso a absolutamente tudo: apps instalados, contas de usuário, histórico de navegação, mensagens SMS, senhas, conversas em softwares de comunicação instantânea, emails, ligações, agenda de contatos, eventos com energia (que horas o indivíduo ligou e desligou o aparelho, por exemplo) e até dados de GPS.

O software é curiosamente intuitivo, e qualquer pessoa – mesmo sem a menor experiência na área forense – consegue ler as conversas do WhatsApp e ver as fotografias que o acusado mantinha em seu celular. Usando filtros de palavras, o usuário é capaz de encontrar rapidamente mensagens incriminatórias e conteúdos suspeitos. Em um mapa do Google Maps, pudemos até mesmo ver por onde o meliante andou e em qual rua ele esteve no horário do crime.

Em nome da lei

A Cellebrite não deixa de ser uma empresa de hacking

De acordo com Felipe, a Cellebrite conta com nada menos do que 800 funcionários ao redor do globo – desse total, cerca de 600 são responsáveis por trabalhar o tempo todo analisando novos smartphones, aplicativos e sistemas operacionais que são lançados diariamente. Isso é necessário para que a empresa sempre tenha em mão as vulnerabilidades necessárias para invadir os aparelhos e extrair os dados requisitados pelos seus clientes.

“A Cellebrite não deixa de ser uma empresa de hacking. Tudo o que nós fazemos poderia ser feito através de outros métodos ilegais. Nosso diferencial é que somos uma companhia forense. Nosso equipamento é homologado e usado pelas principais agências de segurança do mundo”, explica Felipe. “Por isso, hoje, o que conseguimos extrair com nossa solução pode ser usado em juízo e são provas válidas para investigações criminais”, adiciona.

A marca opera no Brasil há dois anos, sendo que o escritório tupiniquim também é responsável pelas operações em outros países da América Latina. O gerente de vendas não pôde revelar nomes de clientes aqui na região, mas destacou que 95% das agências de segurança de nosso país (tanto as públicas quanto as privadas) utilizam a solução da Cellebrite.

Indícios e suspeitas

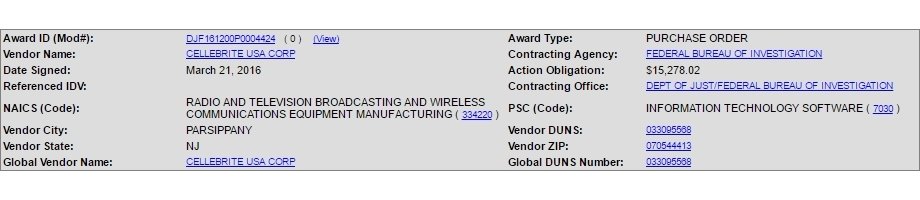

Novamente, os executivos da Cellebrite não podem dizer e não revelaram nada a respeito do polêmico caso do iPhone envolvido nos ataques de San Bernardino. Os rumores de que a gigante israelense estava trabalhando ao lado do FBI são baseados em indícios fortes, incluindo um contrato firmado no dia 21 de março de 2016 entre as duas instituições e um aumento de 9,8% no preço das ações da Sun Corporation (dona da Cellebrite) no mesmo dia em que os federais anunciaram ter invadido o smartphone sem a ajuda da Apple.

Detalhes do contrato entre o FBI e a Cellebrite, extraído do sistema governamental dos EUA

Detalhes do contrato entre o FBI e a Cellebrite, extraído do sistema governamental dos EUA

De qualquer forma, após presenciar essa apresentação, ficou mais do que claro que a companhia tem toda a capacidade de extrair dados de qualquer iPhone, se assim ela desejar – se houve uma parceria ou não entre ela e o Governo dos EUA, não será hoje que teremos a resposta definitiva.

Você conhecia a Cellebrite? Acha que foi ela que hackeou o iPhone para o FBI? Comente no Fórum do TecMundo

Categorias

)

)

)

)

)

)